Mac에서 IPSec VPN(VPN 클라이언트) 구성

Configure MAC Built in Client

We will now configure the MAC Built in Client.

Step 1

Navigate to the apple icon in the tool bar. Choose System Preferences.

Step 2

Navigate to Network

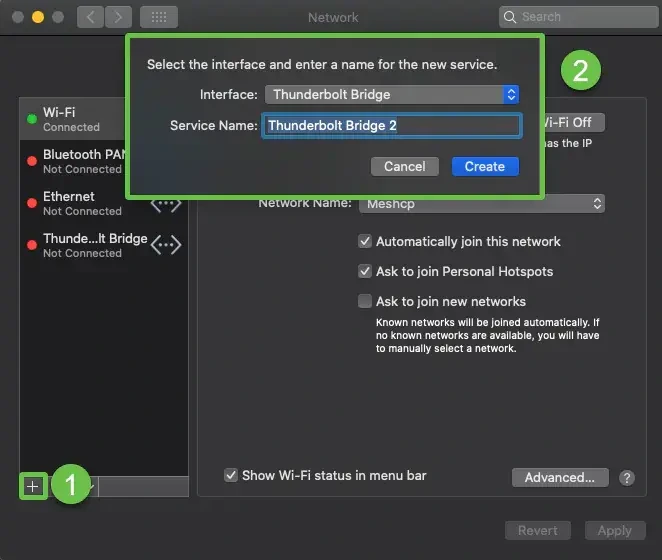

Step 3

Go to Addbutton and then select interfacetab will appear.

Step 4

Select Interface as VPN, VPN Type as Cisco IPSec, and enter the Service Name to match the Tunnel name that was configured in your router. Click Create.

Step 5

Navigate to the VPN, enter Server Address, Account Name and Password.

The account name and password are those configured in User Accounts.

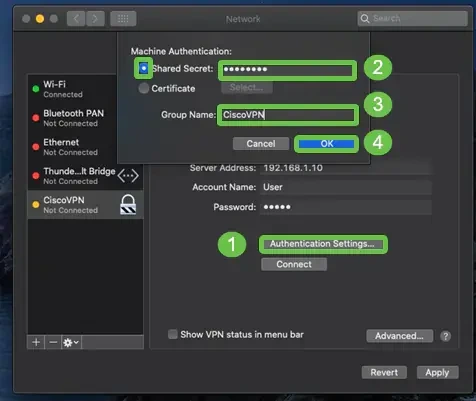

Step 6

Choose Authentication Settings button, the Machine Authentication tab will appear. Enter the Tunnel password key in Shared Secret and Tunnel name in Group Name, press OK.

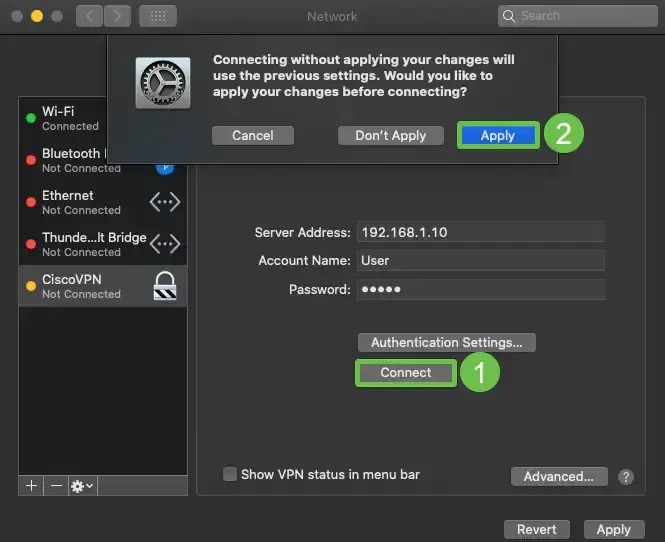

Step 7

Press Connect, a warning will appear, press Apply.

Step 8

The connection status should show as Connected.

참고URL

Mac에서 IPSec VPN 연결을 통해 L2TP 옵션 변경하기

VPN이 연결되지 않을 경우 제어하거나, VPN 세션에서 추가 로그 정보를 캡처하도록 상세 로그를 켜거나, VPN 서비스에 자동으로 연결하기와 같은 VPN 옵션을 설정하십시오.

VPN 옵션은 IPSec VPN 연결 유형을 통한 L2TP의 경우에만 이용할 수 있습니다. (다른 VPN 연결 유형의 경우, VPN에 연결할 때 VPN 서버에 의해 옵션이 지정됩니다.)

- Mac에서 Apple 메뉴

시스템 환경설정을 선택하고 네트워크를 클릭하십시오.

시스템 환경설정을 선택하고 네트워크를 클릭하십시오. - 왼쪽 목록에서 VPN 서비스를 선택하십시오.

- VPN 서비스가 목록에 없다면, 목록 하단에서 추가 버튼

을 클릭하고 인터페이스 팝업 메뉴를 클릭하여 VPN을 선택하고 VPN 유형 팝업 메뉴를 클릭한 다음 VPN 유형을 선택하십시오. 서비스의 이름을 입력한 다음 생성을 클릭하십시오.

을 클릭하고 인터페이스 팝업 메뉴를 클릭하여 VPN을 선택하고 VPN 유형 팝업 메뉴를 클릭한 다음 VPN 유형을 선택하십시오. 서비스의 이름을 입력한 다음 생성을 클릭하십시오. - 서버 주소, 계정 이름 및 네트워크 관리자나 ISP에서 받은 인증 설정값을 입력하십시오.

- 고급을 클릭하고 옵션을 클릭한 다음 사용할 옵션을 선택하십시오.

- 사용자 계정 전환 시 연결 해제: 사용자를 전환할 때 VPN 세션을 종료합니다.

- 사용자 로그아웃 시 연결 해제: 사용자가 로그아웃할 때 VPN 세션을 종료합니다.

- VPN 연결을 통해 모든 트래픽 전송: Wi-Fi나 이더넷과 같이 사용하는 네트워크 서비스에 상관없이 VPN 연결을 통해 모든 네트워크 트래픽을 전송합니다.

- 상세 로그 사용: VPN 세션에서 보다 자세한 로그 정보를 캡처합니다. VPN 연결로 문제를 해결하려고 하는 경우 유용할 수 있습니다.

참고URL

- https://support.apple.com/ko-kr/guide/mac-help/mh11941/11.0/mac/11.0

'기타' 카테고리의 다른 글

| [draft] WebP 형식으로 이미지를 변환해주는 도구(jpg나 png 이미지를 WebP 형식으로 변환) (0) | 2026.02.10 |

|---|---|

| [draft] Cloudflare API를 사용하여 A 레코드의 프록시를 활성화 및 비활성화하는 방법 (0) | 2026.02.10 |

| [draft] Mac M1에서 Go를 설치하는 방법 (0) | 2026.02.08 |

| [draft] SSL 검사기(SSL Checker) (0) | 2026.02.06 |

| [draft] Cloudflare에서 오리진 도메인 요청을 www 도메인으로 리디렉션하고 원래 경로와 쿼리 문자열을 유지하는 방법 (0) | 2026.02.03 |